Bybit, l’une des plateformes de cryptomonnaies les plus influentes, a récemment subi une cyberattaque massive. Une semaine après le vol, le modus operandi des pirates de Lazarus a été dévoilé par des chercheurs en sécurité et des analystes de la blockchain.

La semaine dernière, le secteur crypto a été secoué par une attaque cybernétique majeure ciblant la plateforme Bybit. Menée par les pirates nord-coréens de Lazarus, l’attaque a abouti au vol de plus de 1,5 milliard de dollars en cryptomonnaies. Bien que le montant volé soit colossal, Bybit a rapidement réussi à répondre à toutes les demandes de retrait de ses utilisateurs et à combler le déficit en quelques jours.

Alors que la situation se stabilise, les efforts conjugués des chercheurs en sécurité, des experts de la blockchain et des équipes de Bybit ont permis de révéler le déroulement de la cyberattaque. Une semaine après les faits, nous savons désormais comment les pirates ont réussi à orchestrer le plus grand braquage de l’histoire des cryptomonnaies.

Découvrez aussi : Le Bitcoin continue sa chute et passe sous les 80 000 dollars

L’origine du hack : Bybit en danger

Les hackers de Lazarus ont d’abord pris le temps d’identifier les protocoles de sécurité utilisés par Bybit. La plateforme avait l’habitude de stocker une grande partie des Ethers de ses utilisateurs sur un portefeuille froid, conformément aux meilleures pratiques de l’industrie. Pour renforcer la sécurité, Bybit a intégré un système de multisignatures, nécessitant l’accord de plusieurs entités pour réaliser des transactions.

La plateforme s’appuie sur Safe (anciennement connu sous le nom de Gnosis Safe), une solution de gestion d’actifs numériques utilisant un système multisig (multi-signature) pour renforcer la sécurité des cryptomonnaies. Lazarus a identifié Safe comme le maillon faible dans la sécurité de l’exchange.

Effectivement, les hackers ont commencé par pirater l’un des développeurs de Safe. Avec l’accès au compte du développeur, ils ont pu accéder à l’un des serveurs Amazon utilisés par Safe. On ne sait pas précisément comment les criminels de Lazarus ont compromis le compte, mais cela pourrait être dû à une attaque de phishing ou à la récupération des identifiants par un virus.

Un script malveillant compromet Bybit

Selon les chercheurs de Sygnia et de Verichains, Lazarus a rapidement inséré un script Javascript malveillant dans l’interface de Safe. Ce script a été conçu pour altérer l’interface de Safe, notamment pour changer les adresses des transactions de routine effectuées par les équipes de Bybit. Trompés par la version compromise de Safe, les employés ont validé les transactions sans se rendre compte qu’ils envoyaient les cryptos des utilisateurs vers une adresse blockchain inconnue. Le code malveillant a été repéré dans le cache de Chrome sur l’ordinateur des trois signataires de la transaction. Il a aussi été découvert dans une sauvegarde archivée sur Wayback Machine.

— Safe.eth (@safe)

February 26, 2025

Safe a rapidement confirmé qu’un de ses ingénieurs avait effectivement été piraté. Cependant, « les examens médico-légaux menés par des chercheurs en sécurité externes n’ont révélé aucune vulnérabilité dans les contrats intelligents Safe ou dans le code source », déclare Safe, cherchant à rassurer ses utilisateurs.

À lire également : les 7 événements crypto les plus attendus de 2025

Blanchiment d’argent : l’opération continue

Toutes les parties impliquées dans l’enquête s’accordent à dire que c’est bien Lazarus qui s’est attaqué à Bybit. Le FBI a confirmé dans un communiqué que « la Corée du Nord (République populaire démocratique de Corée) était à l’origine du vol ». Les cryptomonnaies volées doivent en effet gonfler les finances du gouvernement de Kim Jong Un et financer son programme de missiles balistiques. Les sociétés d’analyse Elliptic et TRM Labs sont arrivées à la même conclusion.

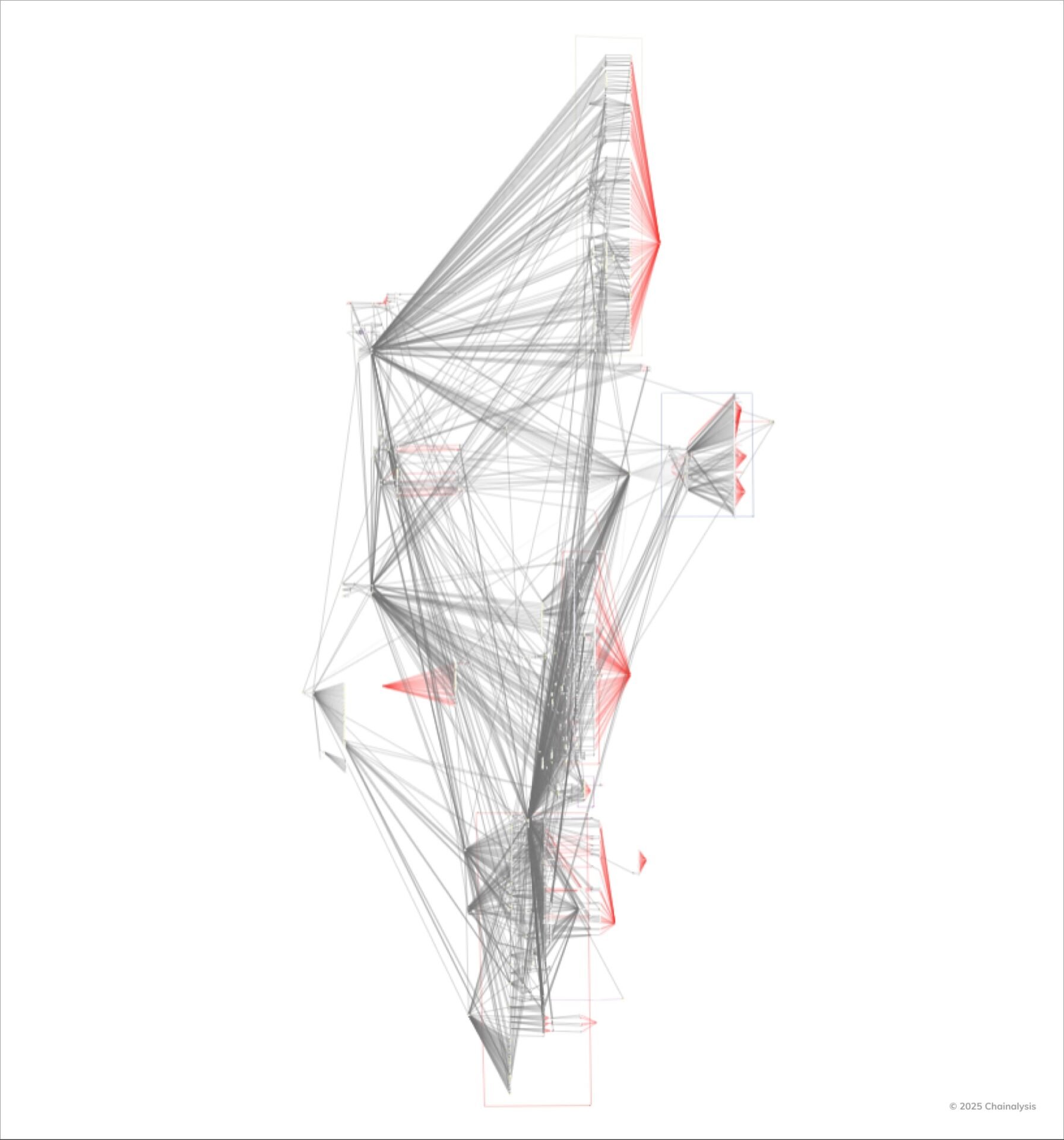

Une fois leur butin en main, les pirates nord-coréens ont rapidement commencé à blanchir les fonds. Ils sont passés par une quarantaine d’adresses blockchain différentes et plusieurs services de mixages, comme eXch, ce qui complique considérablement la traçabilité. Les hackers ont massivement converti les actifs en Bitcoin pour échapper à d’éventuelles mesures de blocage.

Le processus de blanchiment d’argent est toujours en cours. Ils « avancent rapidement et ont déjà converti une partie des actifs volés en Bitcoin et en d’autres cryptomonnaies, répartis sur des milliers d’adresses à travers plusieurs blockchains », souligne le FBI. Des recoupements ont été constatés entre les adresses utilisées par les pirates de Bybit et celles associées à d’anciens vols attribués à la Corée du Nord.

« La Corée du Nord a développé une expertise avancée et redoutablement efficace, non seulement pour infiltrer les organisations ciblées et dérober des cryptoactifs, mais aussi pour dissimuler ces fonds à travers des milliers de transactions sur la blockchain », relate Elliptic dans son rapport sur l’affaire.

Plus de 50 % des cryptos déjà blanchies

Avec l’aide des chercheurs en sécurité, Bybit fait tout son possible pour geler les fonds avant qu’ils ne disparaissent dans les caisses de Lazarus. La plateforme offre une prime à toutes les personnes qui participent à la traque des pirates à travers les réseaux blockchain. N’importe quel participant peut gagner jusqu’à 10 % du montant récupéré grâce à ses actions.

Malgré les efforts de Bybit, Lazarus est parvenu à blanchir plus de la moitié des cryptomonnaies dérobées, selon la plateforme Lookonchain. Dans la journée du vendredi 28 février, soit une semaine après l’attaque, 54 % du butin avait été blanchi. Il ne peut plus être récupéré. Comme le souligne Elliptic, « la Corée du Nord est l’acteur le plus sophistiqué et le mieux financé du marché en matière de blanchiment de crypto-actifs, ajustant en permanence ses méthodes pour éviter toute identification et confiscation des fonds volés ».

The #Bybit hacker is laundering funds via #THORChain!

So far, the #Bybit hacker has laundered 270K $ETH($605M, 54% of the stolen funds) and still holds 229,395 $ETH($514M). pic.twitter.com/NtcKUpxsxc

— Lookonchain (@lookonchain)

February 28, 2025

Bonne nouvelle, un peu plus de 40 millions de dollars ont tout de même pu être gelés avant que Lazarus réagisse, révèle Chainalysis dans son propre rapport. Espérons que davantage de cryptomonnaies seront interceptées dans les jours et les semaines à venir.

Restez toujours à la pointe avec nous et découvrez pourquoi notre blog est la référence incontournable des amateurs de gadgets et de technologie.